En ce 21e siècle, la cybersécurité est devenue l’un des enjeux majeurs pour toutes les entreprises. Avec les multiples avancées technologiques, les entreprises sont de plus en plus victimes des cyberattaques de tout genre. Ces activités malveillantes depuis leur apparition dans les années 90 ont bien évolué suscitant nombre d’attentions. Afin de mieux les cerner, il est important de s’intéresser à l’évolution des cybermenaces.

Les hackings simples

Les cybermenaces existaient bien avant la naissance d’internet. Celles-ci restaient cependant liées au vol de données. Ainsi, les premiers cybercrimes des cas de piratage simples pour détourner des informations à partir des réseaux locaux. Mais les attaques se réinventent à mesure que les méthodes numérisées se développent. Il faut attendre la fin des années 80 pour assister à la première grande vague de cybercrime qu’ait connue le monde. Celle-ci résulte de la prolifération des courriels contenant des logiciels malveillants.

Les années 90

Cette période marque une date importante dans l’évolution des cybermenaces dans le monde. Au cours de cette période, les navigateurs web connaissaient en quelque sorte leur âge d’or. Une multitude de choix s’offrait aux utilisateurs. Le but de ces avancées était d’aide l’humanité à se développer en facilitant l’accès à internet à tous. Malheureusement, les cybercriminels en ont tiré un grand profit.

La plupart des navigateurs de cette période étaient exposés aux virus. Les internautes qui consultaient des sites web douteux via une connexion internet en furent les principales victimes. Ces virus provoquent le ralentissement des ordinateurs, l’apparition des publicités pour le moins irritantes. Vous vous rappelez certainement le ver Morris qui en novembre 1988 a infecté en tout 5 % des ordinateurs connectés à internet. Les dommages liés à cette attaque ont été estimés entre 100 000 $ et 10 000 000 $.

Les années 2000 avec l’évolution des réseaux sociaux

Le premier réseau social Sixdegrees.com est apparu en 1997. Trois ans plus tard, ces sites internet prennent de l’ampleur. Pour accéder aux services proposés, les internautes doivent fournir un certain nombre d’informations notamment sur leurs identités. De nouvelles formes de cybermenaces naissaient et les instigateurs avaient pour but de se constituer une base de données à partir de tous les profils qu’ils peuvent dénicher. Ils utilisaient alors les informations récoltées à diverses fins. En effet, bien que leur objectif soit le vol de données, les motivations diffèrent d’un hacker à un autre.

Les types de cybermenaces

Les cybermenaces évoluent principalement en fonction des comportements des êtres humains et des tendances sur internet. Les logiciels malveillants servant à menerles attaques revêtent une panoplie de formes. Rançongiciel, virus, Ver, Charge de virus, cheval de Troie, Bots and botnets, spywares, adwares, wipers…, la liste est longue. Chacun des logiciels susmentionnés dispose de variantes qui lui sont propres. Il s’agit dans la plupart des cas de versions légèrement modifiées en vue de s’adapter aux antivirus classiques ou aux nouvelles mesures de sécurité informatique.

À ce jour, la nouvelle forme de cybermenace qui prend de l’ampleur concerne le cryptominage. Encore appelé minage de cryptomonnaie, on voit bien que ce processus est récent et fait suite à la prolifération des monnaies électroniques.

C’est face à toutes ces cybermenaces qu’est venue la nécessité de former du personnel en cas d’attaque. Il est aujourd’hui extrêmement important que dans chaque entreprise, il y ait des personnes compétentes qui, en cas de menace, puissent protéger les infrastructures informatiques.

Ces articles pourraient vous plaire :

Après le bac : et si vous choisissiez l’alternance avec REDSUP ?

Mastère Européen Expert IT en Cybersécurité et Haute Disponibilité : un diplôme Bac+5 reconnu et ouvert aux étudiants internationaux

🎓 Bac+5 Cybersécurité REDSUP (RNCP niveau 7) : des compétences défensives concrètes… et un tremplin vers l’embauche chez REDOPUS

Choisir son master cybersécurité en alternance (Guide 2025)

Formation en cybersécurité REDSUP : expertise, insertion professionnelle et rayonnement international

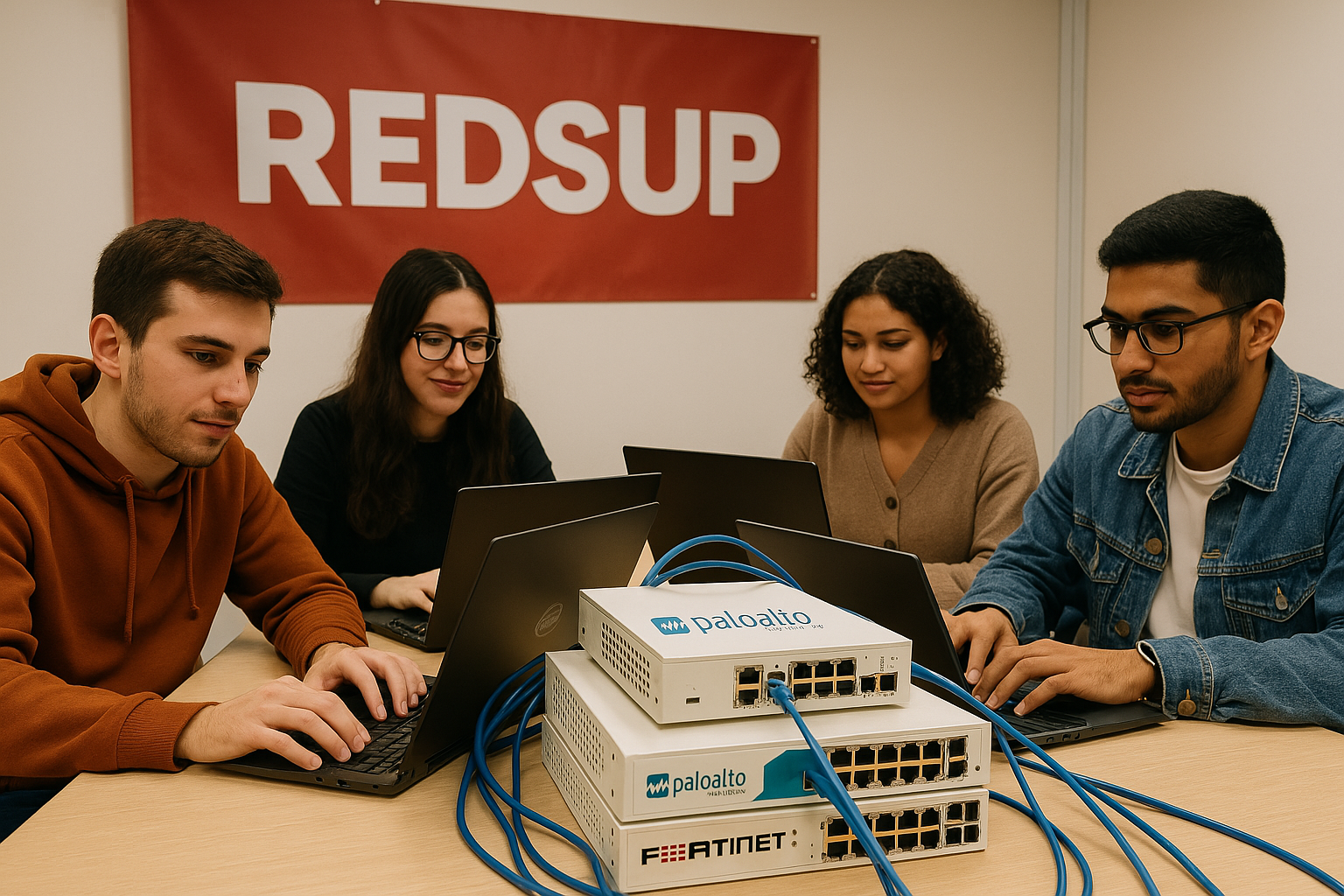

Bac+3 Cybersécurité REDSUP AIS : Devenez expert des pare-feux Fortinet, Palo Alto et Stormshield

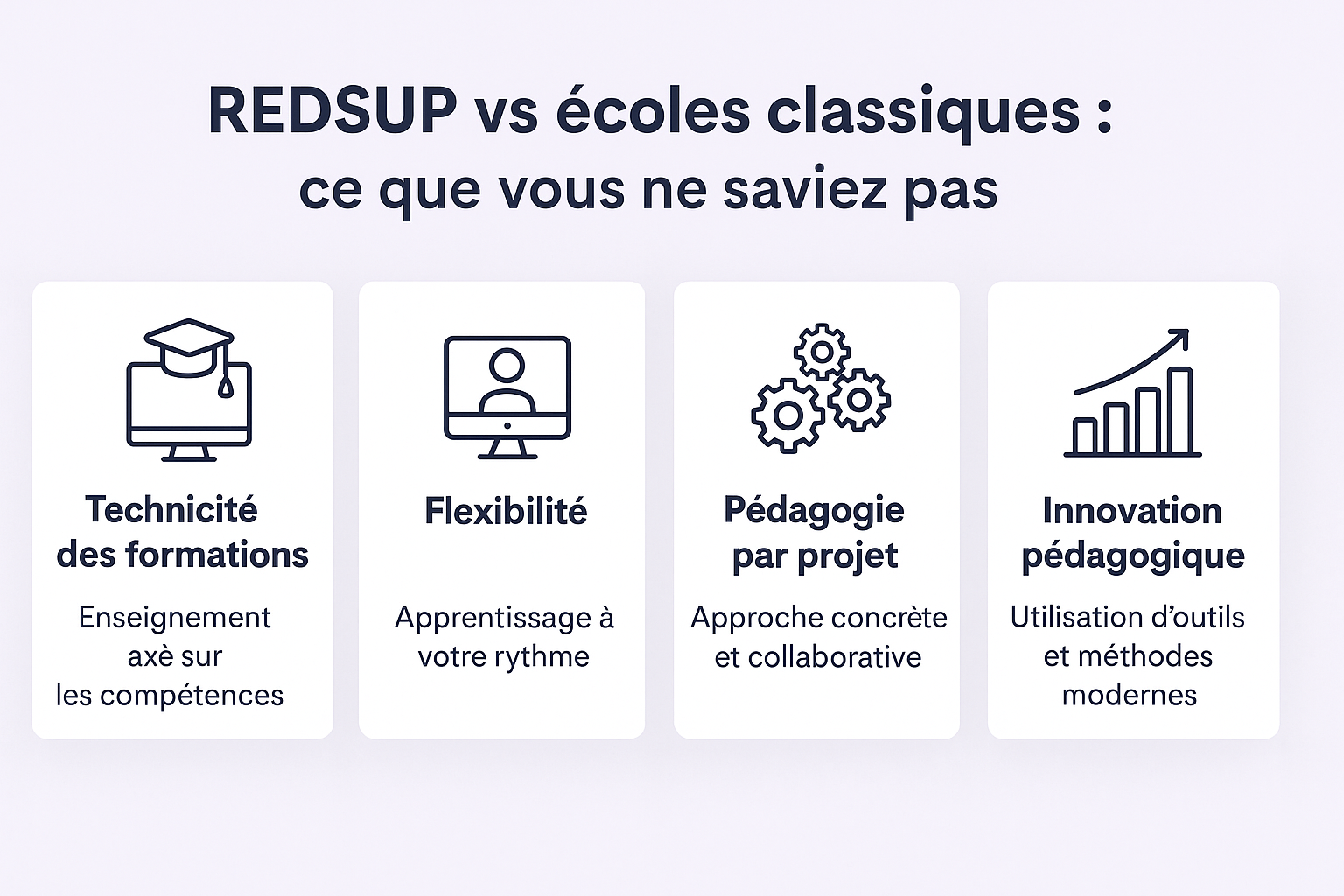

REDSUP vs Écoles classiques

Étudier en France : pourquoi choisir REDSUP pour se former en cybersécurité et infrastructures IT ?

Étudiez la Cybersécurité à Paris avec REDSUP : Une Opportunité Unique pour les Étudiants Marocains

Le déroulement des cours chez REDSUP : une pédagogie active entre théorie et pratique

🎓 Parcoursup et Hors Parcoursup : comment intégrer Redsup après le bac ?

Mastère Européen Expert IT en Cybersécurité et Haute Disponibilité chez RedSup (RNCP Niveau 7)

Pourquoi choisir la formation Administrateur d’Infrastructures Sécurisées (AIS) chez RedSup ?

Pourquoi choisir une école spécialisée en cybersécurité comme RedSup pour construire une carrière d’avenir ?

Formation Analyste SOC : devenez acteur de la cybersécurité

Journée Portes Ouvertes

Réunion d'information REDSUP le 23/04

Comment préparer son entretien bac+3 en alternance ?

C'est quoi l'alternance?

Comment se former en alternance avec un handicap ?

Venez nous rencontrer le 3 Mars

Rentrée 2025 : les candidatures sont ouvertes !

Quels sont les deux types de contrats possibles en alternance ?

Quelles études faire pour devenir experts en cybersécurité ?

Qu'est-ce que l’authentification double facteur (2FA) ?

5 conseils pour devenir un bon professionnel de la cybersécurité

Le Profil LinkedIn Parfait : Les bonnes pratiques

Qu'est-ce que le ransomware ?

Focus sur l'ANSSI

Qu'est-ce que les attaques DDOS ?

Comment décrocher un contrat d’alternance en entreprise ?

REDSUP au salon de l'Etudiant

Les 5 cyberattaques les plus répandues

Les 6 bonnes raisons de choisir l'alternance

Le métier de RSSI, que faut-il savoir ?