De nos jours, la technologie numérique s'est démocratisée et la quasi-totalité des entreprises et des sociétés en fait usage pour être plus proche des clients et aussi pour augmenter leurs revenus. Cependant, cette démocratisation des outils numériques a aussi donné naissance à une nouvelle vague de hackers qui utilisent des méthodes de plus en plus ingénieuses pour tirer profit de ces sociétés. Il s’agit des cyberattaques. Parmi la multitude de cyberattaques qui existe aujourd’hui, certaines sont le plus souvent utilisées par ces hackers. Si vous êtes curieux de les connaitre, alors vous êtes au bon endroit. Cet article vous donne les 5 attaques les plus répandues dans le monde.

#1 La fraude au CEO

La fraude au CEO est une cyberattaque très répandue. En effet, l’assaillant utilise une ruse pour profiter de la négligence de l’employé d’une société. Il se fait passer pour le directeur de la société et ordonne à cet employé d’effectuer le virement d’une somme conséquente vers le compte d’un client important. Étant donné que l’ordre vient directement du CEO, l’employé n’a généralement pas le temps de confirmer la véracité de l’information qui ne rentre d’ailleurs pas dans le mode de fonctionnement de l’entreprise. Mais cet ordre reçu revêt un caractère urgent et surtout confidentiel qui le contraint à s’exécuter. Dès lors que l’employé sous pression effectue le virement vers ce compte inconnu, les cybercriminels pourront encaisser les fonds.

#2 Le phishing

Le phishing est une technique d’hameçonnage. Le cybercriminel fait usage d’outils spécifiques comme les emails pour entrer en contact avec la victime. Il se fait alors passer pour des sociétés, entreprises ou plateformes reconnues. Il peut s’agir d’un site de vente, d’une banque ou d’une société qui fournit des services qui ont généralement rapport avec de l’argent. À travers leurs emails, ils poussent leurs victimes à effectuer des dépôts d’argent, ou à dévoiler des informations importantes comme les codes de leurs cartes de crédit, leurs numéros de compte ou leurs identifiants.

C’est une cyberattaque dont le mode de fonctionnement est très simple. Les cybercriminels prennent d’assaut la page d’accueil d’un site internet très utilisé par leurs victimes. Ils y envoient un flux d’information très élevé. Ce faisant, ils surchargent le serveur qui finit par être indisponible. Cette attaque sert généralement à rendre inopérants les services d’une entreprise et permet ensuite aux cybercriminels de lancer un autre type d’attaque.

#4 L’attaque de l’homme au milieu

L’attaque de l’homme au milieu ou MitM est une cyberattaque très utilisée de nos jours. Le pirate utilise des méthodes comme le détournement de session, l’usurpation d’IP ou encore la relecture pour s’insérer entre une discussion entre un client de confiance et le serveur d’une entreprise. Dès lors que l’attaque est mise en place, le criminel continue la discussion avec le serveur. Il peut ainsi avoir accès au système de ce dernier.

Le ransomware est une technique de rançon qui nécessite l’utilisation d’un logiciel d’extorsion. Le cybercriminel inonde l’ordinateur de la victime de spam, de publicités, de mails de phishing, etc. Dès lors que la victime se laisse prendre au jeu, le cybercriminel alors peut prendre le contrôle de son ordinateur. Il bloque ensuite l’accès à certaines informations importantes pour la victime ou verrouille simplement l’intégralité de l’ordinateur. Il demande ensuite une forte somme d’argent à la victime. La rançon est généralement payée en cryptomonnaie.

Ces articles pourraient vous plaire :

Rentrée décalée de février à REDSUP : il est encore temps de prendre le bon départ

Focus métier : Responsable Cybersécurité

Après le bac : et si vous choisissiez l’alternance avec REDSUP ?

Mastère Européen Expert IT en Cybersécurité et Haute Disponibilité : un diplôme Bac+5 reconnu et ouvert aux étudiants internationaux

🎓 Bac+5 Cybersécurité REDSUP (RNCP niveau 7) : des compétences défensives concrètes… et un tremplin vers l’embauche chez REDOPUS

Choisir son master cybersécurité en alternance (Guide 2025)

Formation en cybersécurité REDSUP : expertise, insertion professionnelle et rayonnement international

Bac+3 Cybersécurité REDSUP AIS : Devenez expert des pare-feux Fortinet, Palo Alto et Stormshield

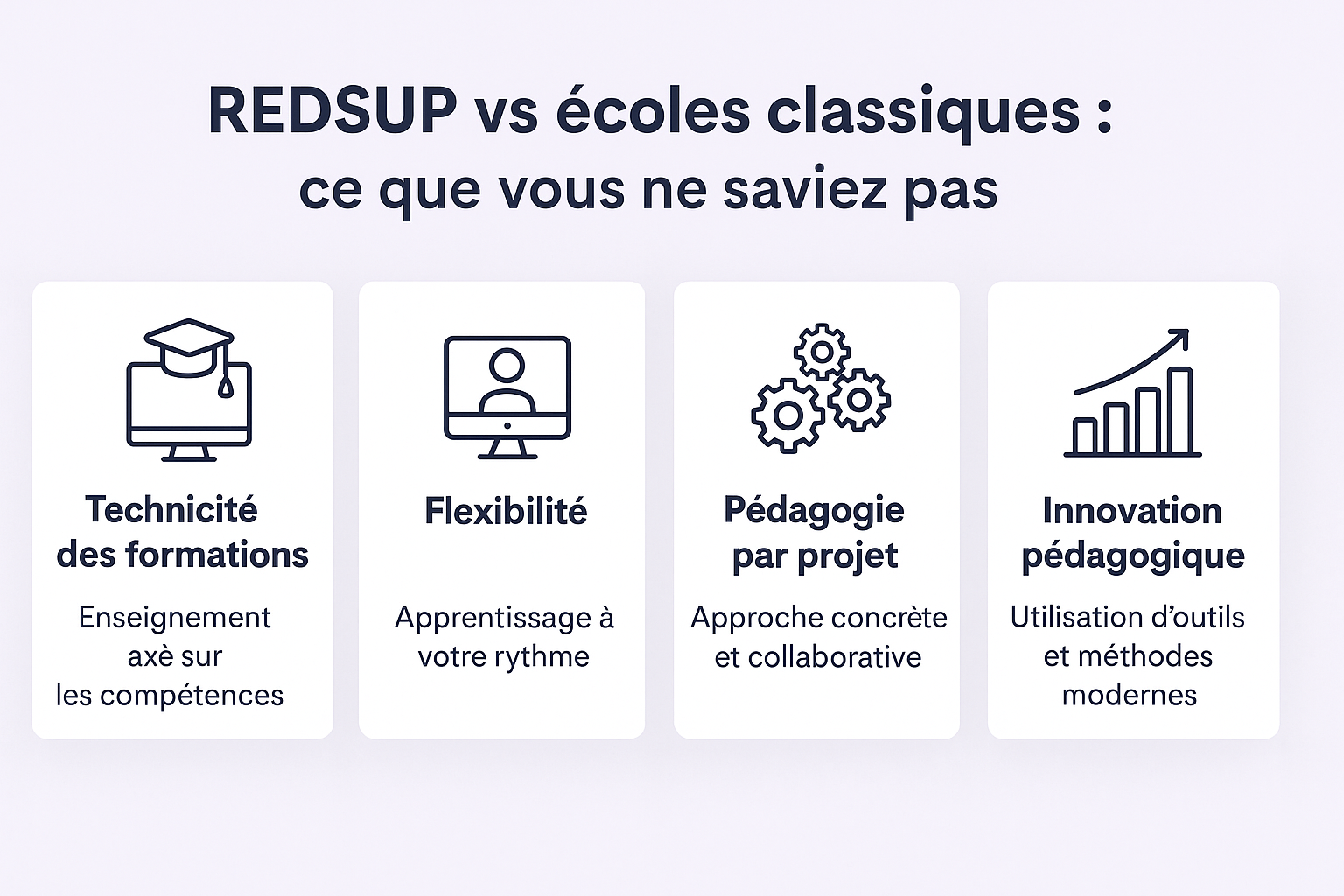

REDSUP vs Écoles classiques

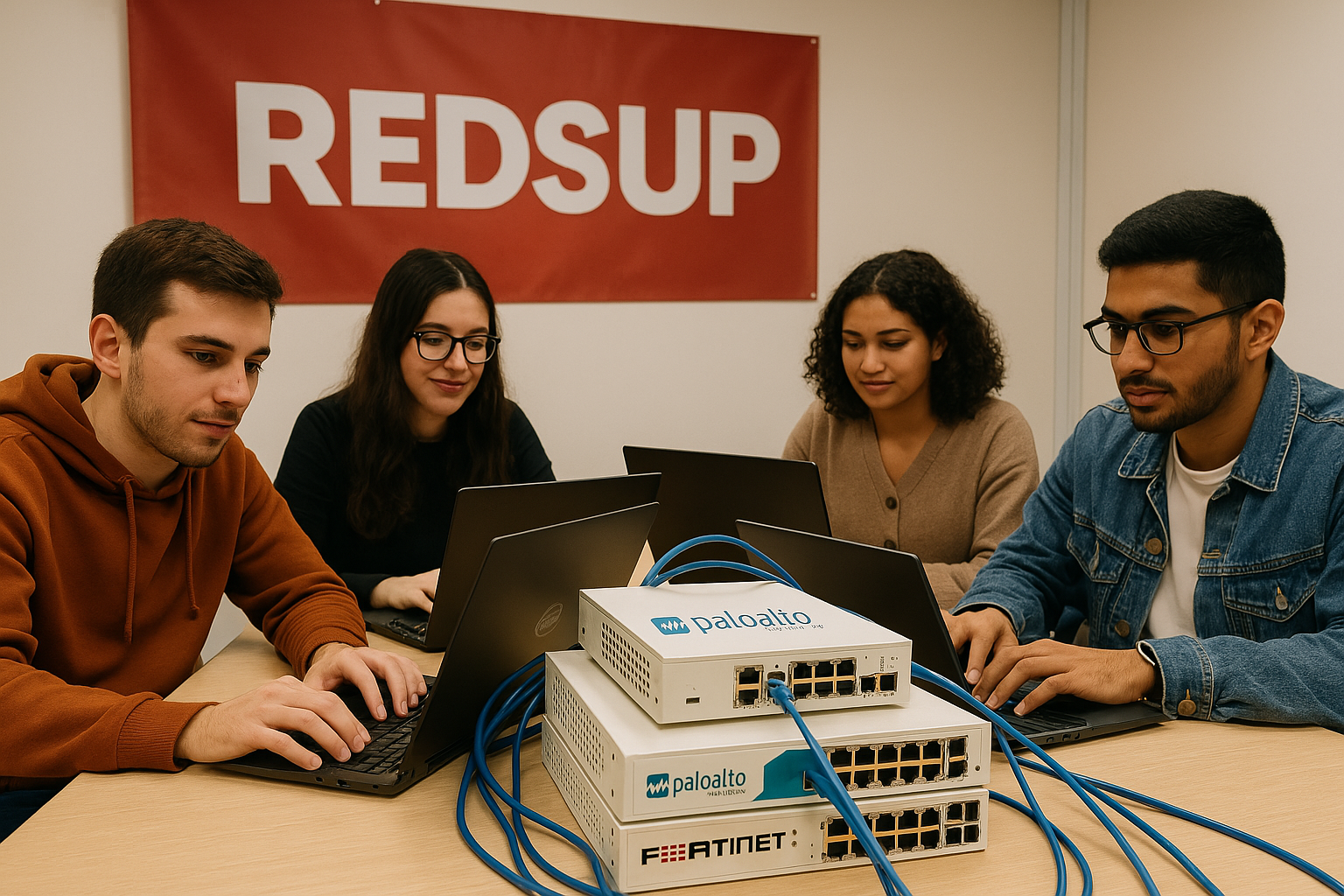

Étudier en France : pourquoi choisir REDSUP pour se former en cybersécurité et infrastructures IT ?

Étudiez la Cybersécurité à Paris avec REDSUP : Une Opportunité Unique pour les Étudiants Marocains

Le déroulement des cours chez REDSUP : une pédagogie active entre théorie et pratique

🎓 Parcoursup et Hors Parcoursup : comment intégrer Redsup après le bac ?

Mastère Européen Expert IT en Cybersécurité et Haute Disponibilité chez RedSup (RNCP Niveau 7)

Pourquoi choisir la formation Administrateur d’Infrastructures Sécurisées (AIS) chez RedSup ?

Pourquoi choisir une école spécialisée en cybersécurité comme RedSup pour construire une carrière d’avenir ?

Formation Analyste SOC : devenez acteur de la cybersécurité

Journée Portes Ouvertes

Réunion d'information REDSUP le 23/04

Comment préparer son entretien bac+3 en alternance ?

C'est quoi l'alternance?

Comment se former en alternance avec un handicap ?

Venez nous rencontrer le 3 Mars

Rentrée 2025 : les candidatures sont ouvertes !

Quels sont les deux types de contrats possibles en alternance ?

Quelles études faire pour devenir experts en cybersécurité ?

Qu'est-ce que l’authentification double facteur (2FA) ?

5 conseils pour devenir un bon professionnel de la cybersécurité

Le Profil LinkedIn Parfait : Les bonnes pratiques

Qu'est-ce que le ransomware ?

Focus sur l'ANSSI

Qu'est-ce que les attaques DDOS ?

Comment les cybermenaces ont-elles évolué ?

Comment décrocher un contrat d’alternance en entreprise ?

REDSUP au salon de l'Etudiant

Les 6 bonnes raisons de choisir l'alternance

Le métier de RSSI, que faut-il savoir ?