Exploitation des équipements de sécurité

INTITULÉ DE LA FORMATION : Exploitation des équipements de sécurité

REFERENCE : EES01

MODALITES :

Formation pouvant être dispensée en Présentiel ou à Distance (Visioconférence)

DUREE DE LA FORMATION ET NOMBRE DE PARTICIPANTS

Nombre de jours : 10

Nombres d’heure : 7 heures

Nombre de participant maximum : 10

A QUI S’ADRESSE LA FORMATION

A tous

OBJECTIFS PEDAGOGIQUES :

Fournir aux participants les connaissances et les compétences nécessaires pour administrer et exploiter efficacement les équipements de sécurités dans divers environnements réseau.

PRE-REQUIS :

Une connaissance de base des concepts réseau et des compétences de base en administration système est recommandée

FORMATEUR

Formateur avec une expérience professionnelle significative dans ce domaine de compétence.

Programme

Présentation de la formation

● Comprendre les principes fondamentaux de la sécurité périmétrique et le rôle des pare-feu dans la protection des réseaux.

● Acquérir les compétences nécessaires pour administrer et exploiter les pare-feu des principaux fournisseurs du marché, notamment Fortinet, Palo Alto, Stormshield et Cisco ASA.

● Être capable de configurer et gérer efficacement les politiques de sécurité, les fonctionnalités de NAT, les IDS/IPS, les VPN, les clusters et les protocoles de routage sur les pare-feu.

Contenu de la formation

Jour 1-2 : Introduction à la Sécurité Périmétrique et Fondamentaux des Pare-feu

1/ Introduction à la sécurité périmétrique :

● Présentation des principaux risques et menaces en matière de sécurité périmétrique.

● Revue des concepts de base de la sécurité réseau : segmentation, contrôle d'accès, etc.

2/ Fondamentaux des pare-feu :

● Rôles et fonctionnalités des pare-feu dans la sécurité périmétrique.

● Types de pare-feu : pare-feu de nouvelle génération, pare-feu de dernière génération, etc.

● Mécanismes de filtrage : inspection de paquets, inspection de contenu, filtrage d'URL, etc.

Jour 3-4 : Politiques de Sécurité et Gestion des Adresses Réseau

1/ Configuration des politiques de sécurité :

● Principes de conception des politiques de sécurité.

● Création de règles de pare-feu : filtrage basé sur les adresses IP, les ports, les protocoles, etc.

● Gestion des objets et des groupes d'adresses pour simplifier la configuration.

2/ Configuration du NAT :

● Types de NAT : statique, dynamique, PAT (Port Address Translation), etc.

● Implémentation du NAT pour la translation d'adresses IP.

Jour 5-6 : Détection et Prévention des Intrusions (IDS/IPS)

1/ Détection d'intrusion (IDS) :

● Concepts de base de la détection d'intrusion.

● Configuration et gestion des politiques IDS pour surveiller le trafic réseau.

2/ Prévention d'intrusion (IPS) :

● Fonctionnalités et avantages de la prévention d'intrusion.

● Configuration et gestion des politiques IPS pour bloquer les attaques en temps réel.

Jour 7-8 : VPN et Mise en Cluster

1/ Configuration des VPN :

● Types de VPN : site à site, à distance (client VPN), SSL VPN, etc.

● Configuration des tunnels VPN sur les pare-feu pour assurer la confidentialité et l'intégrité des communications.

2/ Mise en Cluster :

● Concepts de clustering et de haute disponibilité.

● Configuration des clusters pour assurer la redondance et la continuité de service.

Jour 9-10 : Réseaux Statiques et Dynamiques (OSPF)

1/ Réseaux statiques et dynamiques :

● Concepts de routage statique et dynamique.

● Introduction au protocole OSPF (Open Shortest Path First).

2/ Configuration d'OSPF :

● Configuration des routes statiques et dynamiques sur les pare-feu.

● Optimisation de la connectivité réseau et de la résilience avec OSPF.

Mise en pratique

Exercices en Laboratoire Guidés : Les participants auront accès à des environnements de laboratoire virtuels où ils pourront mettre en pratique les concepts appris lors des sessions théoriques. Ces exercices seront guidés par des instructions détaillées fournies par les instructeurs, couvrant des scénarios de configuration de base à avancée des pare-feu.

Démonstrations Pratiques : Les instructeurs effectueront des démonstrations en direct pour illustrer la configuration et le déploiement des fonctionnalités clés des pare-feu. Les participants auront l'occasion d'observer les étapes de configuration en temps réel et de poser des questions pendant la démonstration.

Études de Cas Pratiques : Les participants seront confrontés à des études de cas réalistes basées sur des scénarios rencontrés dans des environnements réels. Ils devront analyser les besoins de sécurité spécifiques, concevoir des politiques de sécurité adaptées et mettre en œuvre des solutions efficaces à l'aide des pare-feu.

Simulation d'Attaques et de Menaces : Les participants auront l'opportunité de simuler différentes attaques et menaces ciblant les réseaux à l'aide d'outils et de scripts spécialement conçus. Ils devront utiliser les fonctionnalités de détection et de prévention des pare-feu pour identifier et bloquer ces attaques.

Scénarios de Dépannage : Des scénarios de dépannage seront proposés aux participants pour les aider à résoudre des problèmes de configuration, de performance ou de sécurité sur les pare-feu. Ils devront utiliser les outils de diagnostic intégrés et les techniques de résolution de problèmes pour identifier et résoudre efficacement les problèmes rencontrés.

En combinant ces différentes approches de mise en pratique, les participants auront l'opportunité d'acquérir une expérience pratique précieuse dans l'administration et l'exploitation des équipements de sécurité périmétrique, renforçant ainsi leur compréhension et leurs compétences dans ce domaine critique de la sécurité réseau.

Modalité d'évaluation

▪ Cas pratique, QCM, mise en situation et partage d’expérience.

▪ Suivi des présences avec les feuilles d’émargement signée chaque demi-journée

▪ Attestation de fin de formation

Taux satisfaction

Données non disponibles

Modalités

MOYENS PEDAGOGIQUES, TECHNIQUES ET D’ENCADREMENTS

Evaluation et Suivi Pédagogique :

▪ Un échange avec l’apprenant en début de session permettra d’apprécier son niveau de connaissance.

▪ Un bilan est effectué sur la dernière heure de formation pour mesurer la progression du participant et les points clés à réviser.

▪ Support remis aux stagiaires

▪ Contact : support@redsup-formation.fr (délai de réponse 24h00 à 48h00)

▪ Horaires : de 9H00 à 18H00

Accessibilité

REDSUP s'attache à rendre toutes ses formations accessibles aux personnes en situations de handicap.

Un entretien avec le référent handicap a lieu afin de déterminer la faisabilité du projet et convenir des solutions à mettre en place pour que la formation se passe dans les meilleures conditions.

Contact : contact@redsup-formation.fr

Toutes nos actualités

🎓 Bac+5 Cybersécurité REDSUP (RNCP niveau 7) : des compétences défensives concrètes… et un tremplin vers l’embauche chez REDOPUS

Choisir son master cybersécurité en alternance (Guide 2025)

Formation en cybersécurité REDSUP : expertise, insertion professionnelle et rayonnement international

Bac+3 Cybersécurité REDSUP AIS : Devenez expert des pare-feux Fortinet, Palo Alto et Stormshield

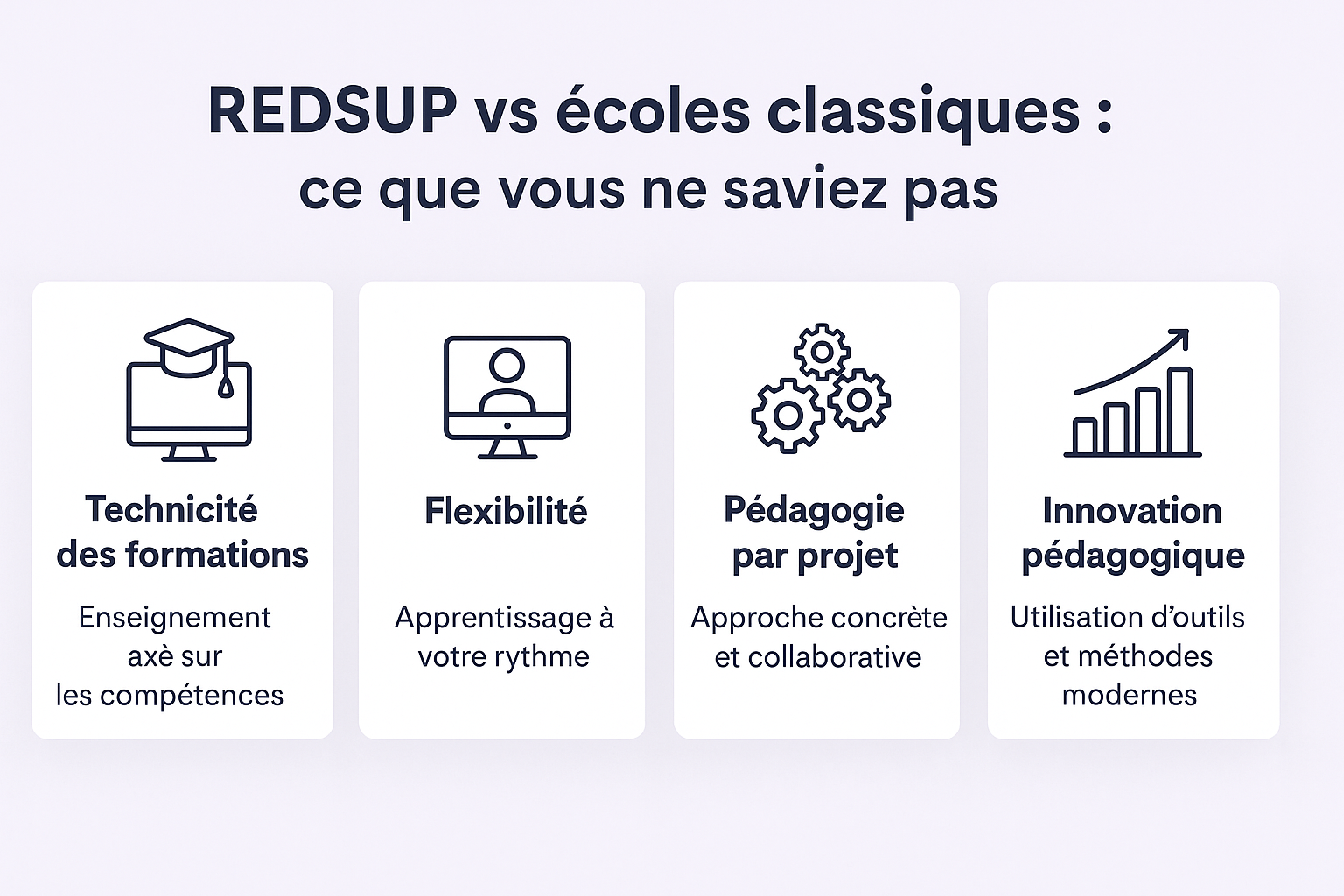

REDSUP vs Écoles classiques

Étudier en France : pourquoi choisir REDSUP pour se former en cybersécurité et infrastructures IT ?

Étudiez la Cybersécurité à Paris avec REDSUP : Une Opportunité Unique pour les Étudiants Marocains

Le déroulement des cours chez REDSUP : une pédagogie active entre théorie et pratique